- Stellungnahme zum Referentenentwurf für ein „Gesetz zur Einführung einer Speicherpflicht für IP-Adressen und zur Anpassung weiterer digitaler E...

- TCAM full - Überraschender Totalausfall

- IPv5 - das fehlende Verbindungsstück zwischen IPv4 und IPv6

- Alle Räder stehen still, wenn Dein starker Arm das will

- Ultra thin whois - Was ist das?

- Demo für freies Internet am 23.3.2019

- Flexible Netflow mit Voraggregation im Router

Zwei Wochen DNS Dampening

Die ersten zwei Wochen der Gegenmaßnahmen gegen DNS Amplification oder Reflector Angriffe sind vorbei. Der Server sendet keine Angriffspakete mehr aus und ist deswegen deutlich unattraktiver für die Angreifer geworden. Ein voller Erfolg.

Das System läuft nun seit Tagen ohne Probleme. Es ist an der Zeit mal wieder die Statistiken anzuschauen.

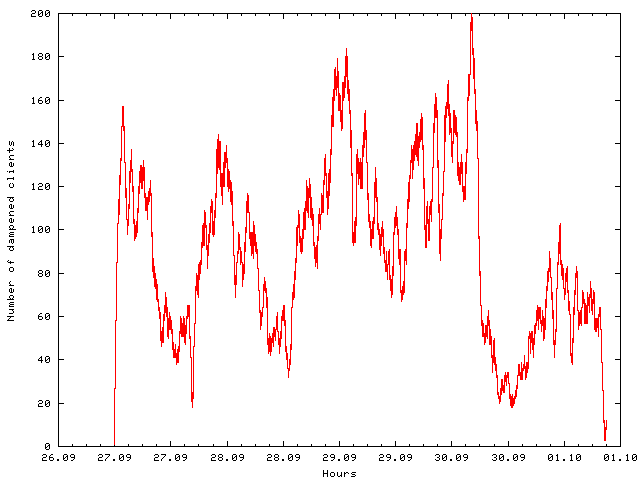

Die Anzahl der gefangenen Adressen folgt einem täglichen Auf und Ab. Die Angriffe scheinen aus einer gemeinsamen Zeitzone zu stammen. Welche das ist weiß ich nicht und werde nicht darüber spekulieren.

Bemerkenswert ist aber der plötzliche Einbruch am 30. Das riecht nach einem koordinierten Vorgehen, so als ob jemand eine neue Liste potentieller Verstärkerziele herausgegeben hätte. Diese scharfen Ab- und Zunahmen an Angriffen beobachte ich schon seit Wochen. Wenn jemand also die Möglichkeit hat, die relevanten pastbins zu durchsuchen und dabei eine entsprechende Liste findet, würde ich mich über einen Hinweis freuen.

Zurück zu den interessanteren Dingen. Welche Typen von Anfragen sind auffällig?

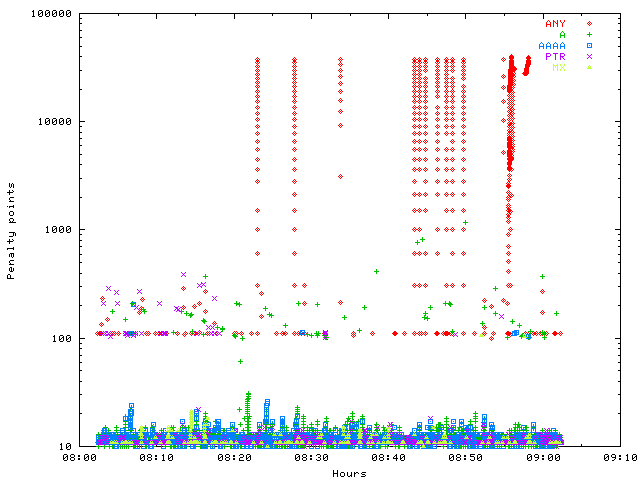

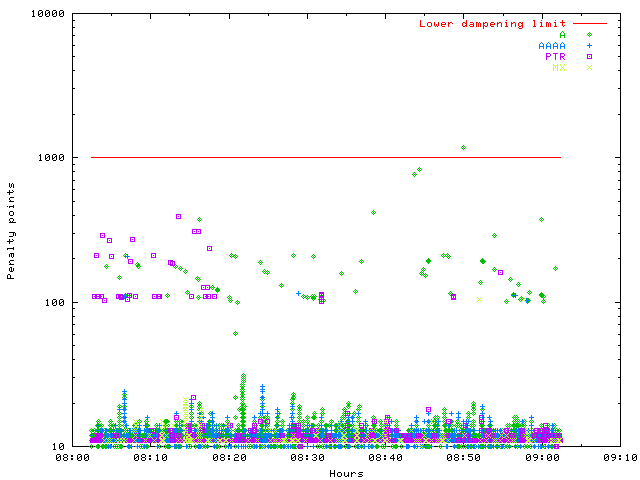

Selbstverständlich wieder mal ANY. Und weiterhin folgen die Angriffe dem gleichen dummen Schema: Sende viele identische ANY Anfragen so schnell wie möglich. Innerhalb von Sekunden erreicht der Angreifer damit die Grenzwerte seiner Strafpunkte und meine Beteiligung an diesem Angriff ist beendet. Die realen DNS Anfragen bleiben davon aber unbeeinflusst:

Es treten ANY Anfragen auf (wie man an den 100er Punktesprüngen sieht), die normaler Teil des DNS Verkehrs darstellen und beantwortet werden müssen. Höchstwahrscheinlich versucht ein qmail Programm eine legitime E-Mail zuzustellen. So stellt zwischen 8:35 und 8:50 allein ein einzelner Server viele ANY Anfragen (durchsetzt mit A Anfragen, die im Diagramm dann erscheinen). Aber das ist kein Angriff! Keine dieser Adressen schaffte es ins dampening, alle bekamen ihre Antworten.

Schaut man den eingehenden Datenverkehr des Servers über die letzten Wochen an, so ist es erfreulich: Die durchschnittliche Angriffsbandbreite brach von zehn Mbps auf zwei Mbps zusammen. Dieser Server ist offenbar immer weniger attraktiv für die Angreifer und verschwindet so von deren Listen. Ein riesiger Erfolg!

Grundsätzlich hat also DNS Dampening meine Anforderungen erfüllt: Nun braucht es einen wirklich verwendbaren Patch und sorgfältige Vergleiche mit anderen Abwehrmethoden.

2 Kommentare