DNS(SEC) Fehler bei einer Versicherung

In den Logfiles von unbound finden sich Fehler. Diese schaue ich mir regelmäßig an, weil ich wissen will, ob bei uns eine Fehlkonfiguration vorliegt. Meist sind es DNSSEC-Validerungsfehler. Aber es gibt auch Fehler bzgl. Erreichbarkeit oder richtig seltsame Fälle. Einen solchen Fehler möchte ich dokumentieren.

DNSSEC macht unsignierte Zonen kaputt

Die Webseiten der Versicherung DEVK benutzen Inhalte, die von Hosts unter produktion.devk.de ausgeliefert werden. Und diese Server sind nicht erreichbar, weil der Resolver sie nicht auflösen kann.

Interessanterweise kann man die IP-Adressen der DNS-Server ermitteln und diese scheinen gültig zu sein. Bei der Domain sind die internen Domainserver auch mit privaten IPs versehen.

Nur der Resolver unbound kommt aber gar nicht so weit. Er bekommt schlicht keine Antwort.

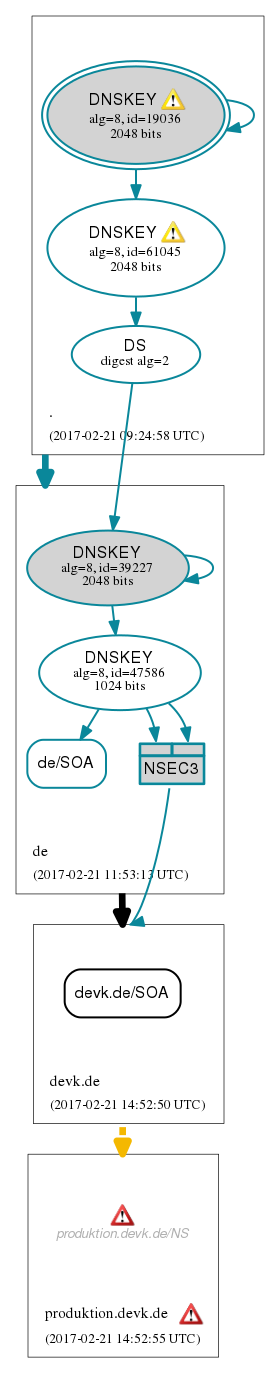

Die Analyse http://dnsviz.net/d/produktion.devk.de/dnssec/ liefert folgendes Ergebnis.

Delegation status

Lame (1)

- devk.de to produktion.devk.de

Notices

Errors (2)

- produktion.devk.de zone: There was an error resolving the following NS name(s) to address(es): dns.hv.devk.de

- produktion.devk.de/NS: The response had an invalid RCODE (REFUSED). (87.79.33.80, 188.111.43.80, UDP_0_EDNS0_32768_4096)

Warnings (2)

- ./DNSKEY (alg 8, id 19036): No response was received until the UDP payload size was decreased, indicating that the server might be attempting to send a payload that exceeds the path maximum transmission unit (PMTU) size. (2001:500:12::d0d, UDP_0_EDNS0_32768_4096)

- ./DNSKEY (alg 8, id 61045): No response was received until the UDP payload size was decreased, indicating that the server might be attempting to send a payload that exceeds the path maximum transmission unit (PMTU) size. (2001:500:12::d0d, UDP_0_EDNS0_32768_4096)

Ursachen

Die Versicherung hat kein DNSSEC ausgerollt. Ihre Server beherrschen deswegen auch keine DNSSEC-Spezialitäten.

Allerdings hat die Versicherung ihre Server so eingestellt, dass sie alles unbekannte ablehnen. Und genau da liegt das Problem: Immer, wenn ein Resolver mit DNSSEC-Attributen eine Anfrage stellt, verweigert der DNS-Server die Anfrage mit REFUSED.

In Folge dessen klassifiziert unbound den Server als failed und befragt ihn nicht mehr. Schließlich sind alle Nameserver-Kandidaten aufgebraucht und die Zone gilt als nicht auflösbar.

Was unbound nicht macht, ist ein Fallback auf Anfragen ohne DNSSEC-Bits. Würde er das tun, so könnte er die benötigten Informationen erhalten.

Schließlich und endlich käme er damit auch nicht weiter, weil die finalen DNS-Server private IP Adressen haben.